Anteriormente já iniciei alguns testes com o Orchestrator e se trata de uma excelente ferramenta (System Center Orchestrator 2012–Introdução)

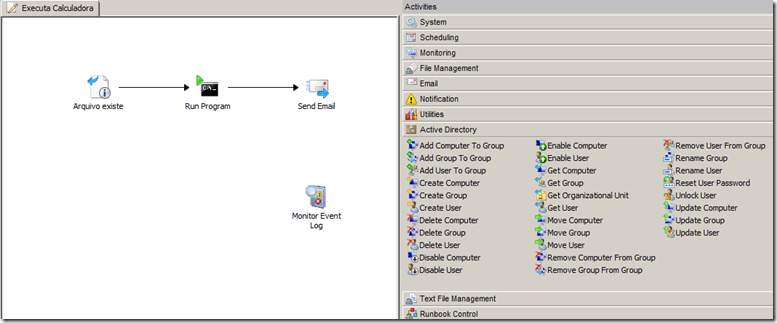

A Microsoft disponibilizou a poucos dias (21/12/2011) um pacote para integrar tarefas de AD ao Orchestrator e ficou muito bom com tarefas como bloquear/desbloquear usuários e computadores, criar/editar/deletar usuarios, OUs, grupos e todas as outras tarefas conforme o print abaixo mostra a barra de ferramentas do Orchestrator Designer:

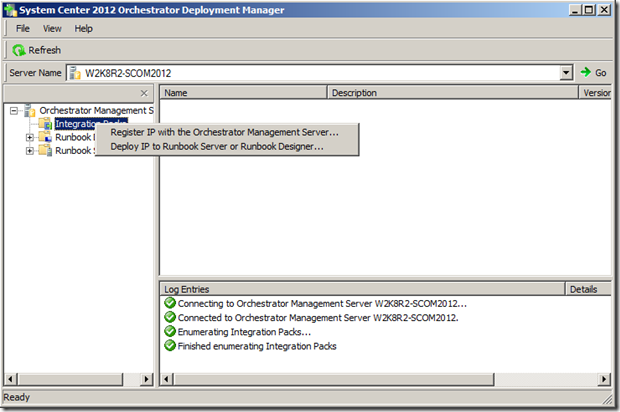

Para instalar estas ferramentas é necessário baixar o pacote em http://www.microsoft.com/download/en/details.aspx?id=28020, fazer a importação do pacote de integração (arquivo com extensão OIP) e distribuir para os servidores desejados. Segue a ordem em que as atividades são realizadas, iniciando com o registro do Integration Pack:

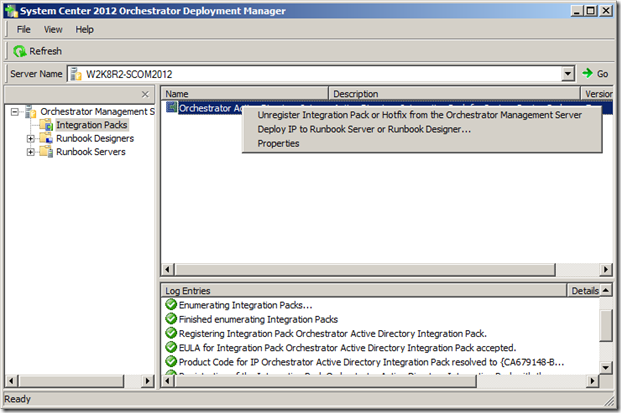

O passo seguinte é distribuir o Integration Pack para os servidores onde a tarefa será executada, lembrando que não tem a ver com os DCs e sim com os servidores que executam os RunBooks:

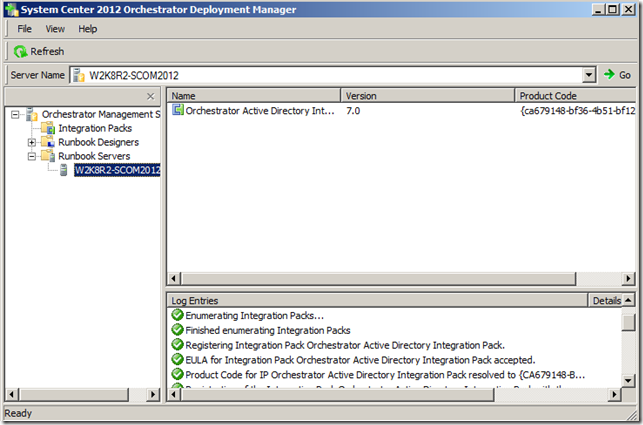

Ao terminar estará registrado no servidor como mostrado abaixo e irá aparecer automaticamente no Orchestrator Design como mostrado na primeira imagem.

Mais uma interessante funcionalidade a esta ferramenta que irá ser um importante aplicativo na nova familia de produtos System Center 2012.

Este é um comportamento recorrente que passo e recebo vários emails com este caso.

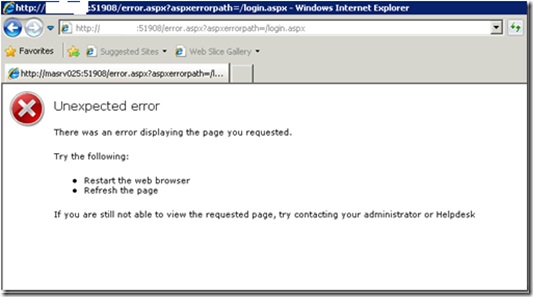

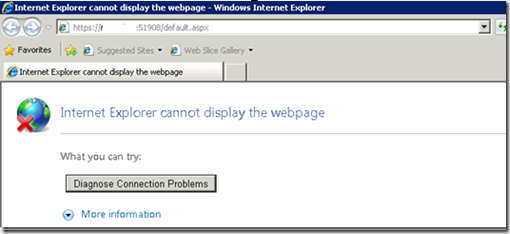

Ao instalar o SCOM 2007 R2 o Web Console acusa que não é possivel abrir o web site com o erro abaixo.

SINTOMA

Outra situação comum é conseguir acessar a tela de login mas logo na sequencia o erro abaixo aparecer, o que normalmente com um refresh na tela o console aparece, mas não é uma solução correta.

CAUSA

Este problema se deve ao Web Console ter caminhos fixos apontando para HTTPS e o IIS não está configurado para isso.

SOLUÇÃO

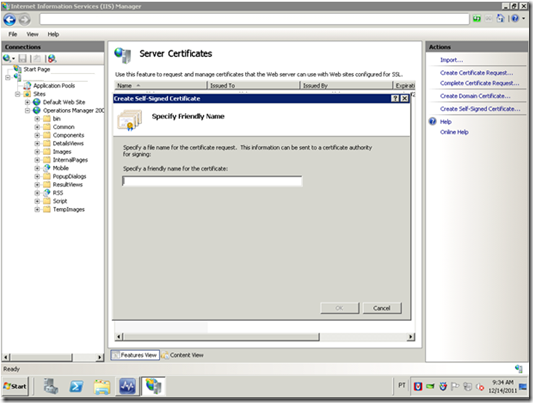

O primeiro passo é criar um certificado digital interno (Self-Signed) para o IIS ou importar um certificado externo já existente, acessando a opção Server Certificates no console do servidor IIS.

Para criar um novo certificado clique em Create Self-Signed Certificate no menu de ações e defina um nome para o uso do certificado que de preferencia deve ser o nome que será usado na URL, em geral o nome do servidor, como a tela abaixo demonstra:

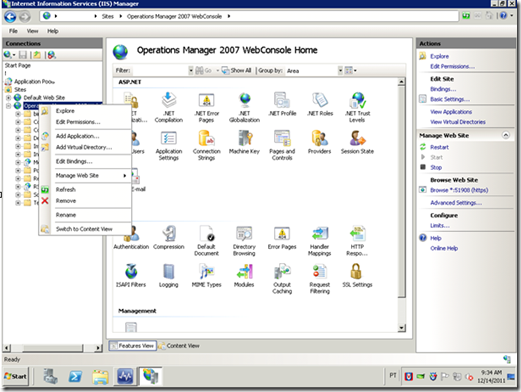

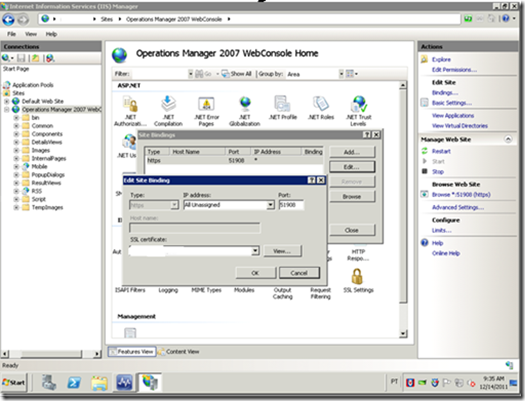

Na sequencia clique com o botão direito no site do Web Console e utilize a opção Edit Bindings que é onde indicamos as portas, URLs e certificados usados para acesso a cada site no IIS:

Vincule o certificado a uma porta com o botão Add… e delete a porta anterior que não estava vinculada a um certificado.

Porem, neste caso os atalhos criados não irão funcionar, para manter os mesmos atalhos você irá precisar criar uma porta qualquer, deletar a porta padrão (no exemplo abaixo 51908) e recriar a porta desta vez com https e o certificado desejado para a criptografia do tráfego:

Lembrando que estes passos também podem ser necessários em outros casos, como o portal do VMM e dashboards em geral.

Um post no blog do time de produto do Windows 2012 levanta luz sobre novas funcionalidades que o MSCS (Microsoft Cluster Service) terá em http://blogs.technet.com/b/server-cloud/archive/2011/12/08/windows-server-8-hyper-v-and-high-availability.aspx.

Muitas funcionalidades são de gerenciamento e configuração, mas algumas se destacam:

- Live Migration com multiplicas placas de rede – Hoje designamos uma placa para dar suporte ao Live Migration e somos limitados a uma VM por vez. O Windows 2012 utilizará todas as placas que estejam disponiveis para o processo, o que permitirá maior performance e multiplas operações. O processo será alterado de uma placa dedicada como é hoje para utilizar a banda livre em toda as placas.

- Priorização e Afinidade de VMs – Estes eram dois tópicos delicados quando vendiamos soluções MSCS, pois não temos como indicar a sequencia com que as VMs deverão iniciar e, muito menos, a dependência entre elas. Isso causava problemas com aplicações como SharePoint, System Center ou IIS que dependiam do SQL Server estar iniciado para funcionarem. Como não podiamos indicar esta ordem os servidores IIS subiam antes do SQL, causando queda ou instabilidade nos serviços.

- Novos limites de 63 nós e até 4000 VMs – Hoje o limite é 16 nós de cluster com até 1000 VMs ou 384 por host. Com o novo limite de 63 nós, aumentou correspondentemente para 4000 VMs. Um aumento de 4 vezes em número de host e VMs suportadas.

- Transferencia de File Server transparente – Este é um dos itens muito importantes que para muitos passava despercebido em projetos e que na administração do dia-a-dia se davam conta. Quando se move um share de um File Server virtual de um nó para outro o SMB (protocolo de comunicação) derrubava a sessão e o usuário recebia uma mensagem de erro de I/O. No SMB2 no Windows 2012 será possivel fazer a migração sem a perda da sessão, resolvendo este problema. Adicionalmente isso também acontecerá se o File Server foi movido para um site remoto, porem neste caso entra o Hyper-V Replica que já é outro recurso novo no Hyper-V e não do MSCS

Quem quiser ler todo o conteúdo, segue o link http://blogs.technet.com/b/server-cloud/archive/2011/12/08/windows-server-8-hyper-v-and-high-availability.aspx